最恐ウイルス!!「Emotet(エモテット)」

こんにちは。しろまです。

昨今、感染の広がりが止まらないマルウェア「Emotet(エモテット)」。

なぜ、ここまで広がりをみせているのか、その理由と、今後何を気をつければよいのかを今回は記事にしていきます。

Emotet(エモテット)とは

メールを主な感染経路とし、添付ファイルを通じて感染するマルウェアの一種です。

2014年に発見され、当初はインターネットバンキングを標的として、認証情報を搾取する目的で利用されていました。

銀行側の対策が進んだことで、より手口が巧妙になり、さらに感染力と拡散力を増していき現在のスタイルに変化したと言われています。

セキュリティ技術の進化とともに、Emotetも進化を遂げたことになります。

感染の手口

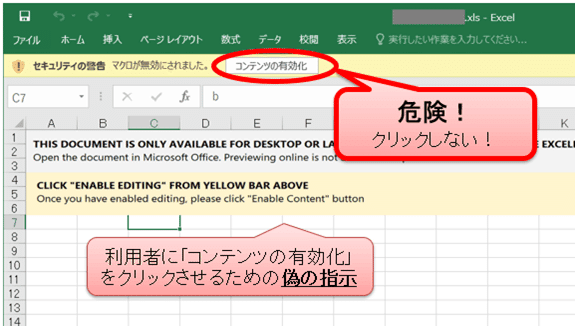

手口としては、なりすましメールに添付されたExcelやWordなどのOfficeファイルの、「コンテンツの有効化」をクリックすることで、ファイルに埋め込まれているマクロが動作し、外部サーバー(C&Cサーバ)と通信が行われ、Emotetの本体ファイルがダウンロードされ感染します。

感染の流れとしては下記になります。

①なりすましメールからOfficeファイルをダウンロードする

②ファイルの「コンテンツの有効化」をクリック、マクロが実行される

③インターネットを介して外部サーバ(C&Cサーバ)にアクセスが行われる

④Emotet本体のダウンロードが行われ感染

なぜ感染が広がるのか

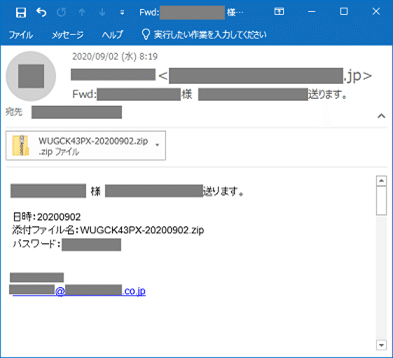

まず、なりすましメールが巧妙になっていることが感染拡大を広げている要因になります。

取引先などと過去にやりとりをしたメールの返信を装い、なりすましメールをしてきます。

メールの内容についても、実際に使用されているメールの内容がそのまま引用されており、日本語も全く違和感がないため、気づきづらいです。

図1 Emotetへの感染を狙う攻撃メールの例

https://www.ipa.go.jp/security/announce/20191202.html

また、最近のなりすましメールについては、セキュリティソフトでは防げないと言われています。

なぜかというと、マクロが埋め込まれたファイルが圧縮され、パスワードがかけられたZIPファイルの状態で添付されています。

ZIPファイルの中にEmotetが入っているわけではないので、セキュリティソフトで検知ができません。

図8 パスワード付きZIPファイルが添付された攻撃メールの例(2020年9月)

https://www.ipa.go.jp/security/announce/20191202.html

感染するとどうなる

感染すると、使用している端末に記憶されている認証情報や、メールアドレス帳の登録情報、過去のメール履歴などの情報が搾取されます。

搾取された情報を利用され、過去にやり取りがあった方へなりすましメールがばらまかれます。

また、Emotetは「「マルウェアの運び屋」とも言われ、ランサムウェア等のマルウェアを呼び込み、ダウンロード・実行させ感染させてしまいます。

自己増殖の機能もあるため、ネットワーク内の他の端末へさらに感染を広げていきます。

ひとたび感染すると限りなく拡散させてしまうため非常に厄介です。

そこが最恐と呼ばれる所以となります。

感染した場合の対処法

Emotetの感染の有無を確認するツール「EmoCheck」が、JPCERT/CCより無償提供されています。

感染するとなりすましメールを大量にばらまきます。

そのため、覚えのないエラーメールが大量に返ってきたり、メールサーバが重たい(メール送受信でフリーズする)などがあれば、Emotetに感染している可能性が高いです。

その際には「EmoCheck」で感染確認をしてみてください。

もし感染が確認できた場合は下記を速やかに実施する必要があります。

●感染端末をネットワークから切り離す

●ネットワーク内にある全端末を「EmoCheck」で感染有無を確認

●感染端末よりEmotetの除去と、ウイルス対策ソフトにてフルスキャン

を実施する

●感染端末で使用していたメールアカウントのアドレスおよびパスワード

を変更する

●取引先など関係各所へ感染状況を通知

感染してしまった場合は、二次被害を防ぐように努めましょう。

Emotetへの感染対策

まずは、怪しいメールからのファイルダウンロードをしない、ファイルの「コンテンツの有効化」をむやみにクリックしないことです。

図13 悪意のあるExcelファイルの例(2021年12月)https://www.ipa.go.jp/security/announce/20191202.html

もし、「マクロ自動実行」を有効にしている場合は、ファイルを開いた瞬間にマクロが実行され感染してしまいますので、「マクロ自動実行の無効化」を実施してください。(デフォルトではマクロ自動実行は無効化されている)

OSのアップデートと、データバックアップは定期的に行いましょう。

パスワード付Zipファイルのメール送付の運用を廃止(脱PPAP)も有効な対策になります。

また、冒頭でも記載した通り、マルウェア自体日々進化しています。

防ぎきれない攻撃を前提とした対策として、エンドポイントセキュリティの導入も検討してみるのも良いと思います。

まとめ

パスワード付Zipファイルのメール送付(PPAP)の慣習がある日本は、特にEmotetの標的になりやすいとされ、実際に多くの企業が被害にあっています。

もし感染した場合は、個人や自社だけの問題ではなく、お客様や取引先など、関わりのある企業全てに迷惑をかけてしまいます。

後悔しないためにも、セキュリティ対策は万全に、「念には念を入れて」実施することが大切です!

著者: